Resposta a incidentes: sua empresa está preparada?

Certamente você já ouviu falar do modelo de proteção Defense in depth, amplamente utilizado nos últimos anos como estratégia de proteção corporativa. Talvez o que você não saiba é que esta estratégia pode trazer mais problemas do que soluções e tudo porque a ideia original não pode ser realmente aplicada ao mundo corporativo, uma vez que foca questões tecnológicas em detrimento às pessoas e processos. Um dos efeitos colaterais atuais desta estratégia (e de outras similares) é a grande quantidade de eventos gerados pelos ativos - firewalls, IDS/IPS, antivírus, proxys, etc – sem regras de correlação, dificultando a análise dos times de segurança e aumentando o tempo de detecção de um incidente real.

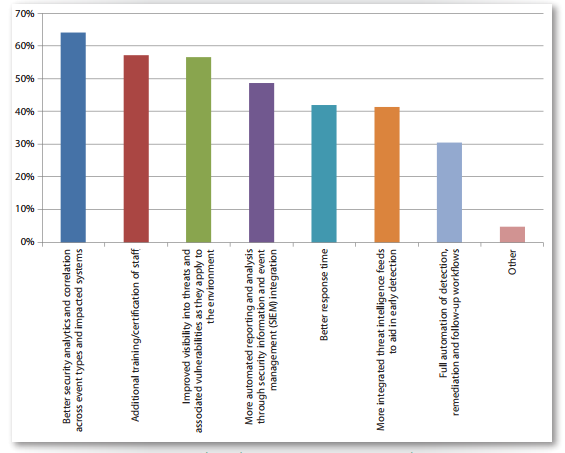

Processos maduros e tecnologia avançada de análise são alguns dos requisitos fundamentais para a efetividade do serviço, além de equipe especializada e inteligência de segurança. Esse, inclusive, merece atenção: baixa capacitação técnica é um ponto de atenção (e negativo) na efetividade de uma equipe de IRT, conforme dados providos por empresas que participaram de uma pesquisa do SANS realizada em 2015.

Outros problemas indicados são:

- Pouco investimento em ferramentas e tecnologia

- Pouca visibilidade dos eventos que acontecem nos diferentes sistemas e redes

- Falta de processos

- Falta de inteligência em segurança para distinguir eventos maliciosos de eventos não maliciosos

- Muito tempo para detectar e remediar

Perceba aqui a relação intrínseca entre Tecnologia, Pessoas e Processos. Não deveria ser novidade que o fator humano é o mais exposto e impactante de um incidente de segurança. O Brasil é líder em volume de ataques de Phishing, um dos métodos com maior taxa de sucesso utilizado pelos atacantes. Sem um programa de conscientização e educação do usuário, a equipe não terá avanços em seu combate. Mas medir um resultado sugere também que haja algum tipo de métrica em ação. E como medir a efetividade de um time de IRT e os serviços providos pela equipe?

Mesmo quando a equipe tem as tecnologias adequadas empregadas, esta pode acabar esbarrando nos processos. Dificuldades em encontrar informações como topologias e inventários, e a falta de procedimentos que ditem os passos gerais para a resolução de um incidente (culminando, muitas vezes, na aplicação de uma solução que não atende às reais necessidades), são alguns exemplos. Além, é claro, dos casos mais comuns e emblemáticos que é a aplicação de soluções de contenção como se fossem remediação. A resolução de muitos incidentes se resume a “restart do servidor/serviço”, “reinstalação do sistema”, “reset das credenciais comprometidas”. Sem a análise correta do incidente, um atacante pode simplesmente identificar que uma das portas de entrada foi fechada enquanto diversas outras continuam abertas. Temos claramente uma falsa sensação de segurança.

A máxima atual na área não é mais se estamos sujeitos a uma quebra de segurança, mas, sim, quando ela ocorrerá? Certamente esta é a situação de diversas empresas no Brasil e no mundo.

Pessoas, processos e tecnologia são as vertentes principais para termos um resultado efetivo na proteção de uma empresa. Se não há engajamento nestas 3 frentes então, sempre, haverá um ponto falho passível de exploração.

Um ótimo ponto de partida para melhorar a efetividade do seu time de segurança e os respectivos serviços fornecidos é o “Guia de Reposta a Incidentes de Segurança Computacional” do NIST que propõe algumas dicas sobre como iniciar um programa de resposta a incidentes, como aplicar o ciclo de resposta a incidentes e, ainda, alguns estudos de caso.

Dê uma olhada também na pesquisa da SANS. Ela oferece informações preciosas de como as empresas estão se preparando.

Fonte SANS: Planos previstos pelas empresas para melhoria na resposta a incidentes nos próximos anos.