O reporte da Verizon é um dos mais completos e referenciados em S.I., ainda que levante algumas polêmicas. Nele encontramos informações sobre quebras de segurança reais com comparativos históricos de dados, além da contribuição de diversas empresas como Cisco, Checkpoint, SANS, EMC, Palo Alto, Intel Security, Imperva, etc. Há, ainda, o indicativo de contribuições também do Brasil.

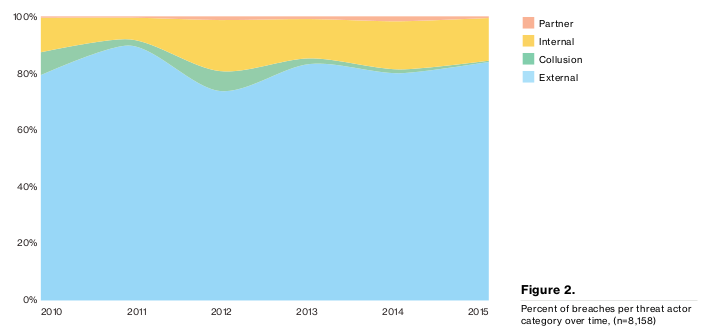

Ele permite termos uma macro visão sobre como quebras de segurança ocorrem, quais os riscos de cada setor e técnicas de como mitigar estes riscos. Como é, de certa forma, esperado e vem se mostrando assim com o passar dos anos, a maioria dos ataques provém de fora das companhias e tem motivações financeiras e de espionagem (89% dos casos).

Hacking, malware e engenharia social são as principais ameaças utilizadas pelos atacantes. O uso de phishing, em todos os casos, é notório como forma de entrega da ameaça. Cerca de 30% dos e-mails enviados em campanhas direcionadas de phishing foram abertos em 2015. Monitore os dados de e-mails recebidos e enviados, cheque padrões particulares à sua empresa em sua ferramenta de antispam e eduque seus funcionários sobre os perigos do e-mail.

Um dos maiores prejuízos é o roubo de credenciais. O reporte indica que 63% dos ataques tiveram sucesso decorrente de senhas padrões, roubadas ou fracas. Para isso, algumas atividades são fundamentais:

- Implementação de controles de complexidade e auditoria de senha

- Segmentação de credenciais

- Monitoração sobre anomalias

- Uso de two-factor authentication

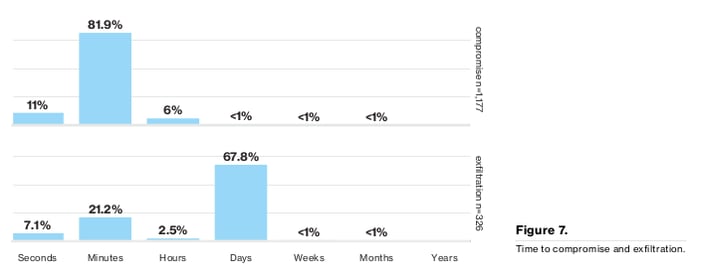

O comprometimento de uma empresa ocorre em minutos na maioria dos casos (81,9%) e o tempo para ocorrer o roubo de dados pode ficar entre minutos (21,2%) e dias (67,8%). Além disso, a maioria das empresas apenas descobre que foi comprometida por notificações externas, expondo a fragilidade de sua detecção interna.

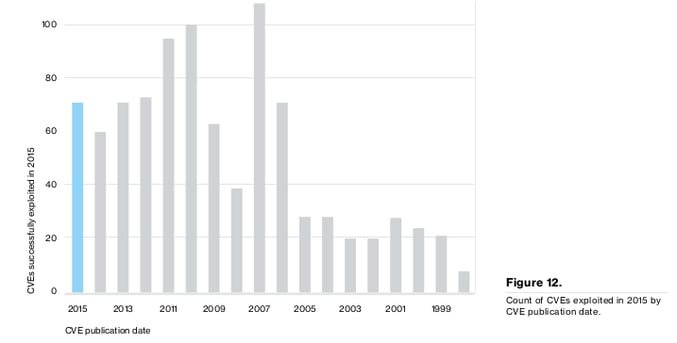

Outro dado interessante é que a maioria das vulnerabilidades exploradas tinham seu CVE publicado há mais de um ano demonstrando, mais uma vez, a importância de se ter um programa de gerenciamento de patches e vulnerabilidades. Como também já era esperado, existe uma preferência, por parte dos atacantes, pelo uso de falhas em produtos da Adobe e Microsoft. Quando há a divulgação de alguma falha destes vendors elas são exploradas rapidamente, num período médio de 30 dias a partir da data de publicação. Portanto, priorize os updates destes produtos para diminuir um pouco mais os riscos.

Fique atento também à lista de CVE's indicada no reporte ou no blog da Verizon. Ela indica até 85% dos casos de exploração de vulnerabilidades. De qualquer forma, o ideal mesmo é realizar um scan de vulnerabilidades em sua rede e realizar uma avaliação de risco sobre o que for encontrado levando em consideração a existência de algum exploit, as vulnerabilidades encontradas, os ativos afetados, etc. Produtos corporativos como o Security Center da Tenable tem resultados muito satisfatórios para este objetivo.

O reporte da Verizon passa ainda uma sessão inteira de informações sobre os tipos de incidentes mais recorrentes em quebra de segurança. Ataques Web, Intrusões em POS (Points of Sale), uso indevido de privilégios e cyber espionagem são os com maior destaque. Dê uma olhada no reporte, cada sessão traz a metodologia de contabilização dos indicadores, informações gerais, principais indicadores e controles recomendados.

Certamente esses dados contribuirão na argumentação interna de investimentos e novas práticas.

DBIR – Freak

http://blog.erratasec.com/2016/05/freaking-out-over-dbir.html#

http://www.tenable.com/blog/verizon-s-2016-dbir-report