Extorsões online e ransomware lideram os ciberataques até o 1º semestre de 2016

A Trend Micro acaba de lançar o estudo 2016 Midyear Security Roundup: The Reign of Ransomware em que analisa as maiores ciberameaças e vetores de infecção difundidos pelos hackers durante a primeira metade desse ano.

Não é exagero dizer que 2016 já pode ser chamado de o ano da extorsão online: o relatório revela que o email é o vetor de infecção número um para disseminação das maiores ameaças.

Com base nas descobertas da Trend Micro, 71% dos métodos de entrega das famílias conhecidas de ransomware se dão por meio de spam. Em seguida, vem os golpes de BEC (e-mails corporativos em risco) que lucram com iscas de engenharia social e levam executivos de alta gerência a transferirem grandes somas de dinheiro — totalizando mais de US$3 bilhões em perdas estimadas.

Prevalência Global

Os dados da Trend Micro Smart Protection Network, mostram o número de empresas impactadas de janeiro a junho de 2016, por golpes de BEC além de mapear também o número de ameaças ransomware.

O mapeamento revela que países da Europa, Oriente Médio e África são maiores atacados por ataques ransomware, enquanto que golpes BEC miram na região da América do Norte, com menos países, mas mais direcionados.

Os criminosos por trás destes golpes, geralmente, se passam por executivos C – level.

Ransomware domina o cenário de ameaças

Nesse ano, somente no 1º semestre de 2016, 79 novas famílias de ransomware foram encontradas e 58% das ameaças de ransomware bloqueadas pela Trend Micro, foram transmitidas por e-mail.

A Trend Micro notou que os cibercriminosos são cada vez mais criativos na aplicabilidade de seus golpes: como o JIGSAW que exclui os arquivos criptografados sempre que as vítimas não conseguem pagar o resgate no prazo estabelecido. Já o ransomware SURPRISE aumenta o resgate cada vez que as vítimas perdem um prazo.

Embora as corporações sejam encorajadas a não pagar os pedidos de resgate do ransomware, algumas companhias desde hospitais a universidades cederam às chantagens dos cibercriminosos: o hospital Hollywood Presbyterian Medical Center perdeu US$17,000 sob ameaça dos hackers em divulgarem informações pessoais dos pacientes.

Durante os três primeiros meses de 2016, a FBI revelou que o total de perda das enterprises chegou a US$209 milhões de dólares.

Vetores mais utilizados para disseminação de ransomware

Email’s BEC: C-levels são o alvo

Já para o golpe de e – mail BEC, 100% dos golpes é aplicado via e –mail e o funcionário é levado a pensar que o seu pedido de transferência de dinheiro é legítimo, sem a carga habitual de malware.

A Trend Micro revelou que os países com ataque BEC mais prevalentes são Estados Unidos, Reino Unido, Hong Kong, Japão e Brasil (com 186 companhias afetadas).

Número de empresas afetadas pelo BEC por região

Em monitoramento feito pela Trend Micro, foi constatado que CFO’s são o cargo mais visado para ataques BEC, mais do que qualquer outra posição na empresa.

Soluções como o Trend Micro™ Deep Discovery™ Email Inspector e o Trend Micro Interscan™ Messaging Security Virtual Appliance detectam e sinalizam spear phishing e e-mails com engenharia social, correlacionando componentes de e-mail com as novas tecnologias de proteção, para bloqueá-los antes mesmo de chegarem ao e- mail dos funcionários.

Cresce o número de vulnerabilidades na IoT e Adobe Flash Player

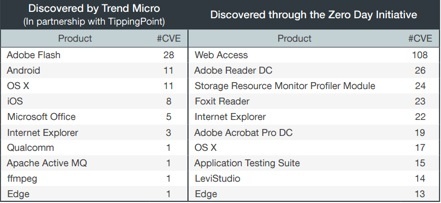

Na primeira metade de 2016, a Trend Micro em parceria com a TippingPoint e a iniciativa Zero Day descobriram um total de 473 vulnerabilidades em diversos produtos, com a maioria das falhas tendo como origem o Adobe Flash e a Advantech’s Web Access.

Top 10: aplicações com o maior nº de vulnerabilidades (1º sem. 2016)

Ataques em Pontos de Venda: PME’s devem estar atentas

Em junho deste ano, a Trend Micro detectou o FastPoS, um novo malware PoS (ponto de venda) que impressionava pela agilidade ao enviar os dados roubados dos cartões de crédito para os atacantes. A Trend Micro acredita que a maioria dos ataques deste tipo são designados para atacarem empresas de porte pequeno a médio.

Mais recentemente, o FighterPoS, teve o Brasil como primeiro ponto de ataque. Esta versão se propaga de um terminal de ponto de venda para outro, na mesma rede. Como se já não bastasse o risco financeiro, um ataque PoS também podem expor credenciais e dados pessoais dos clientes.

Para a proteção de endpoints contra o malware PoS, os empresários podem optar por soluções que forneçam controle de aplicativos ou whitelisting.

Esses recursos permitem que os administradores de TI bloqueiem a instalação e/ou atualização de aplicativos que não sejam comuns à sua lista de permissões.

QKABOT: um dos mais perigosos Trojans Bancários

Os trojans bancários continuam a ser um dos maiores pesadelos para bancos e instituições financeiras. O QKABOT, criado em 2007, já fez diversos alvos no Brasil, EUA e Canadá com roubo de informações confidenciais como credenciais bancárias e dados sensíveis dos usuários.

O QAKBOT utiliza vários vetores de infecção para invadir o sistema de um usuário desde o mapeamento dos hábitos de navegação da vítima ou envio de PDF’s maliciosos ao email do novo alvo.

Existem algumas maneiras de diminuir a chance de ataques iminentes por parte dos trojans bancários: proteção de máquinas endpoint, adoção de protocolos de autenticação dos bancos em seus websites e conscientização dos usuários ao receberem e-mails suspeitos e realizarem o download de novos arquivos.

Conclusão do cenário de ameaças 2016

No primeiro semestre de 2016, a Trend Micro bloqueou 29 bilhões de ameaças, o que é mais da metade dos ataques bloqueados durante todo o ano de 2015. A disparidade se deve ao número crescente de ataques ransomware.

Para os usuários finais a lição aprendida é assegurar o uso de dispositivos atualizados com soluções tecnológicas maduras. Apenas instale aplicativos confiáveis (de lojas como Apple Store ou Google Play) e ao trocar informações sensíveis, tenha certeza de utilizar um sistema encriptografado.

Em relação às organizações, além dos cuidados citados, deve-se assegurar uma rede baseada em proteções que possam detectar atividades maliciosas em potencial por meio de soluções tecnológicas avançadas.

Fonte: Este texto foi originalmente publicado no blog da Trend Micro BR