Como UMA conta de e-mail gera perdas financeiras

Criminosos se passam por funcionários do alto escalão e utilizam suas contas de e-mail, ou sutilmente parecidas, para enganar funcionários responsáveis por movimentações financeiras dentro das empresas. Estas transferências têm como destino contas em poder dos criminosos. O FBI que estima que no período de outubro de 2013 até fevereiro de 2016 todos os estados americanos e mais 79 países já tenham sua vítima. O nome dessa ciberameaça é Business E-mail Compromise (BEC). O nome pode até ser novo mas a proposta é uma velha conhecida: obter vantagens financeiras.

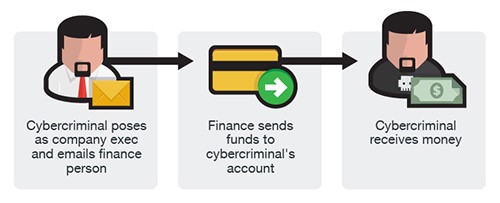

Como funciona:

Os criminosos entendem o modelo de negócio da empresa, procuram informações chave sobre parceiros e escolhem seus alvos. Informações públicas são de grande valor, como as obtidas no LinkedIn e no próprio site corporativo, por exemplo.

Esquematização da Fraude – Fonte:Trend Micro

Esquematização da Fraude – Fonte:Trend Micro

Uma vez escolhido o alvo, o atacante tentará comprometer a identidade da vítima de duas formas:

Comprometimento direto: O atacante possui controle sobre a conta de e-mail original. Isto pode ocorrer a partir do envio de um e-mail de phishing, engenharia social ou até mesmo infecção por malware.

Comprometimento indireto: O atacante se aproveita de falhas de segurança do protocolo SMTP para tentar se passar por um alto executivo.

Prevenções e cuidados:

- Utilize assinatura digital no envio de mensagens, sempre que possível

- Implemente controles complementares de Segurança de e-mail como: fechamento de relay, SPF, MKID/Criptografia, autenticação SMTP, etc

- Considere a prática de não utilizar a opção de “Reply” para responder e-mails de negócio. Use a opção “Forward” e garanta que colocou o endereço correto

- Avise o time de Segurança da empresa e/ou as autoridades competentes, quando alguma fraude deste tipo ocorrer

- Evite abrir e-mails e links suspeitos

- Cuidado com o nível de informações publicadas na internet: responsabilidades e detalhes do trabalho, informações hierárquicas, etc

- Desconfie de elementos diferentes, como uma saudação não usual e falta de assinatura de e-mail

- Considere a adoção de medidas adicionais para validação de operações financeiras como confirmação via telefone, por exemplo

Por fim, o item mais importante: tenha um programa de conscientização da Segurança da Informação em sua empresa.