Caso Apple e FBI – Visão técnica

Uma vulnerabilidade anunciada

Este é um caso de risco a proteção, integridade e disponibilidade de dados sem precedentes. Atender ao pedido do FBI de “fornecer meios” para que acessem informações presentes no iPhone coloca em risco toda plataforma iOS na qual a Apple buscou desenvolver um novo modelo de segurança, podendo deixá-la vulnerável o suficiente para que hackers consigam desbloqueá-la facilmente.

Entenda o caso:

De acordo com uma carta aberta, assinada pelo CEO Tim Cook, a empresa foi procurada pelo FBI para que auxiliasse na obtenção de informações úteis para a investigação do caso de San Bernardino, solicitação normal quando há o envolvimento de alguns fabricantes. Esta colaboração possibilitou a recuperação de alguns dados dos servidores da iCloud. No entanto, estes eram referentes apenas até a data de 19 de outubro de 2015, e comprova que o atirador esteve em contato com algumas de suas vítimas.

O FBI prosseguiu com a investigação tentando obter acesso ao smartphone, mas sem sucesso, conforme pronunciamento do diretor do FBI James B. Comey ao Congresso Americano. “It has been two months now, and we are still working on it”, disse o diretor.

Algumas semanas depois, a ordem judicial foi publicada e, a princípio, determina que a Apple desabilite uma funcionalidade do iPhone que deleta todos os dados do usuário após 10 tentativas incorretas de senha. Isto possibilitaria ao FBI a execução de ataques de força bruta* no equipamento sem que os dados sejam perdidos, e em um tempo considerado razoável.

A empresa argumenta que este processo não é possível, pois o sistema de segurança foi desenvolvido de tal forma que eles não possuem a chave de descriptografia, por onde seria possível atingir o objetivo do FBI. Mesmo com este impeditivo técnico, a ordem Judicial diz que a Apple pode criar um software que transpasse o sistema de proteção deste único aparelho. Algo que jamais ocorreu anteriormente. Em sua declaração, Tim Cook diz que a técnica poderia ser reutilizada em outros dispositivos, o que amplia o risco para todos os usuários de dispositivos com iOS.

Conclusões e possíveis desdobramentos:

Não está claro se a Apple realmente possui condições técnicas de criar este “by-pass” para este único aparelho, mas existem algumas considerações a serem feitas:

- A ordem judicial é complementada com uma “Request for Technical Assistance”, indicando que todo o acesso ao smartphone pode ser feito de uma instalação/prédio da Apple e que o FBI teria acesso ao smartphone via acesso remoto. Sobre isto, Tim Cook discorda do governo ao argumentar que o uso seria limitado a este caso, mas não há formas de se garantir esse controle.

- Muitos podem dizer que o FBI teria condições de criar este software, mas o detalhe é que eles não possuem uma assinatura digital válida da Apple, o que seria mandatório para que o software funcionasse. Em outras palavras, o FBI não possui a chave secreta utilizada pela Apple para assinar seus firmware.

- Mesmo que a Apple consiga criar este software, o FBI terá outro problema, o “Secure Enclave (SE)”. O SE é um “computador” separado do sistema principal do iPhone. Quando o usuário do iPhone digita sua senha na tela, ela é utilizada com uma outra senha secreta exclusiva do SE e criada no momento da fabricação do aparelho. As duas senhas são utilizadas em conjunto para desbloquear o O SE possui seu contador próprio de erros de senha, e desta forma o FBI não conseguiria ainda o acesso ao iPhone. Até o momento este sistema se mostrou efetivo e a Apple garante que ainda não há forma de o transpassar.

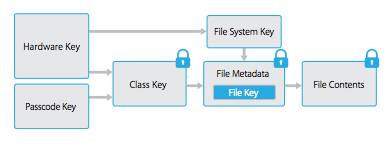

A chave de hardware e a senha do usuário são necessárias para desbloquear o iPhone, nas versões A7 e posteriores.

A chave de hardware e a senha do usuário são necessárias para desbloquear o iPhone, nas versões A7 e posteriores.

Ainda é aguardado um pronunciamento de apoio das “gigantes de tecnologia” ao posicionamento da Apple, visto que a ordem judicial pode vir a ser emitida a elas com visões similares. Sem este apoio, a Apple pode perder o gás em seu argumento pela defesa da privacidade. Se o apoio acontecer, é possível que a justiça americana até reconsidere o pedido. Historicamente o Governo Americano não ganha essas disputas nas primeiras rodadas.

É fato que o desenvolvimento e propagação do uso da criptografia propiciou aos consumidores mais proteção sobre o acesso aos seus dados nos últimos anos. Google, Facebook, a própria Apple, dentre outros fabricantes, implantaram a criptografia em diversos de seus produtos de 2014 até hoje. Em contrapartida, na visão do governo americano, este tipo de medida pode ser prejudicial ao andamento de investigações e prevenção de ataques terroristas. Até como forma de adaptação a estas novas situações, o FBI tem encorajado os grandes fabricantes de tecnologia a, voluntariamente, criarem soluções que auxiliem no andamento de investigações.

É uma antítese imaginar que anos de desenvolvimento na área de segurança e discursos de privacidade poderiam ser comprometidos por uma ordem judicial. Ainda que a princípio seja “apenas” o FBI a ter o acesso, uma backdoor anunciada como esta não ficaria sem ser descoberta por criminosos, passando a ser um objeto de conquista para black hats e uma grande vulnerabilidade para pessoas e corporações.

Como escrito na matéria “A guerra ente a Apple e o FBI”, na revista Veja dessa semana, “o que está em jogo não é simplesmente o acesso ao smartphone de um terrorista. Discute-se o direito à privacidade no mundo moderno, o virtual, vivido on line”.

*Nota técnica: Ataques do tipo força bruta podem levar muito tempo para acertar a senha, dependendo de sua complexidade. Uma senha de mais de 6 dígitos com números, letras e caracteres especiais pode levar até 10 anos para ser descoberta com a capacidade computacional atual.