O que é Threat Intelligence?

Nos últimos anos, temos presenciado, perplexos, um cenário assustador: cibercriminosos trabalhando e “inovando” a uma velocidade muito maior do que os provedores de defesas conseguem acompanhar. Temos visto a comercialização do cibercrime, com kits de malware e instruções detalhadas para realizar ataques sendo vendidos em comunidades clandestinas e vastas redes de botnets para ataques DDoS disponíveis para serem alugadas. Muitos cibercriminosos cooperam entre si, compartilhando códigos e informações para manterem seus artefatos maliciosos um passo à frente da indústria de cibersegurança.

É fundamental que a cibersegurança siga este mesmo caminho: compartilhamento de informação.

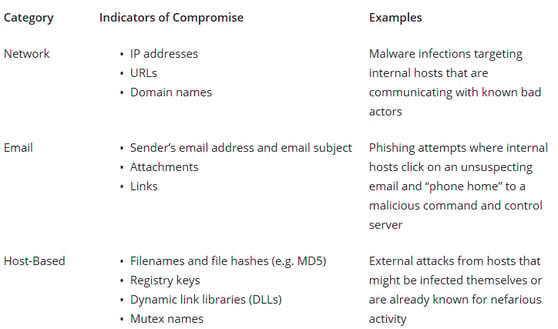

À medida em que mais e mais ataques ocorrem, aumenta a probabilidade de alguma organização ou grupo ter visto tal ataque antes. O conhecimento, portanto, existe de alguma forma, em algum lugar. Entretanto, precisa ser garimpado, validado e transformado em informação acionável. O objetivo da Threat Intelligence é fornecer a capacidade de reconhecer e atuar em tempo hábil sobre indicadores de comprometimento (Indicators of Compromise – IOC). Alguns exemplos:

A promessa é sedutora: ajudar as organizações a compreender e gerenciar o risco do negócio – dominar ameaças desconhecidas e mitigá-las, melhorando a eficácia da defesa cibernética.

Separando o “joio do trigo”

Existe uma consciência geral nas organizações da necessidade de se “ter” Threat Intelligence, porém ainda há muita confusão sobre o que é e como deve ser entregue e consumida.

O fato é que muitas vezes encontramos o termo sendo empregado em contextos inadequados, talvez numa tentativa de valorizar algum tipo de informação que se pretenda divulgar ou por simples falta de conhecimento especializado. Por isso é importante salientar que Threat Intelligence não é:

- informação óbvia, trivial ou evidente sobre uma ameaça, que um indivíduo não treinado seria capaz de discernir por si mesmo

- informação puramente sobre vulnerabilidades

- mera análise de tráfego de redes ou logs de segurança

Conhecimento especializado

Nas organizações, as equipes de cibersegurança têm à disposição múltiplas fontes de inteligência para identificar ameaças cibernéticas. Porém, os analistas de segurança acabam soterrados pela quantidade de informações e pela complexidade de operacionalizar e transformar a inteligência em algo acionável.É preciso um verdadeiro serviço gerenciado de segurança, interno ou externo, verificando e cruzando as fontes de inteligência, para transformar compreensão em ação.

O ambiente de segurança da informação é realmente desafiador: ameaças cada vez mais potentes, velozes e sofisticadas, padrão de ataques migrando da tentativa de causar indisponibilidade para as tentativas de roubo ou uso de informação sensível com o objetivo de ganhar dinheiro, abertura das redes corporativas ao acesso remoto, uso intensivo de dispositivos de computação móvel, descentralização dos acessos à Internet, pressão interna para liberação do uso de redes sociais na rede corporativa, virtualização, adoção de sistemas "on the cloud" e, finalmente, o aumento inexorável da pressão regulatória sobre a gestão da informação.

Para lidar com os desafios impostos o profissional de segurança da informação precisa utilizar um arsenal de ferramentas (leia-se sistemas de segurança) complexas e difíceis de operar. Porém, ao comprar e implantar uma ferramenta dessas, a única coisa garantida é a despesa com a sua aquisição e implantação, invariavelmente alta. Isto porque a relação entre a qualidade da tecnologia escolhida e o resultado obtido é fortemente influenciada pela qualidade da implementação e da operação diária.

Adquirir uma boa ferramenta realmente não garante o resultado esperado. Assim sendo, é razoável avaliar a possibilidade de contratar serviços especializados para selecionar, implantar e operar as ferramentas necessárias como forma de maximizar o resultado da aplicação do orçamento para proteção da informação.

Ninguém está a salvo

Não é nenhum exagero afirmar que não estamos a salvo e que a vigilância deve ser constante. Tendo isso em mente, estão aqui listadas 8 questões de cibersegurança às quais os CIOs e executivos de TI precisam estar atentos:

1) A cibersegurança não é um problema exclusivo de TI: as mais avançadas tecnologias, processos e recursos tecnológicos não têm valor nenhum se alguém da equipe baixar um vírus, sendo vítima de um ataque de phishing, por exemplo. A conscientização das pessoas é fundamental para que a empresa aumente seu nível de proteção. Por isso, comunique, capacite, supervisione, melhore e continue comunicando.

2) Tenha em sua empresa os melhores talentos possíveis: essa regra vale para equipes internas ou parceiros.

3) Engenharia social: os executivos se tornaram um dos alvos mais interessantes para ataques cibernéticos. Por isso, toda prevenção é válida. Comunique, capacite, supervisione, melhore e continue comunicando.

4) Sua empresa será atacada: certamente sua empresa será alvo de um ataque algum dia. A questão é “quando” e não “se”. Por isso, não existe algo como exagerar na comunicação, nos preparativos ou nas estratégias de combate.

5) Esteja atento às regulamentações, políticas e procedimentos de gestão de riscos: assegure que sua equipe domine as políticas, regras e procedimentos, além do benefício óbvio de se proteger; as multas e sanções advindas do não cumprimento dos protocolos de mercado costumam ser significativas.

6) Não existe proteção perfeita contra ataques: é impossível evitar todos os tipos de invasões e ataques cibernéticos. Por isso, a melhor defesa é a detecção rápida dos invasores e a mitigação dos efeitos negativos do ataque.

7) Os investimentos em segurança devem ser administrados por tipo de negócio: os ativos da empresa são diferentes e alguns precisam ser mais protegidos. Assim, identifique, localize e classifique-os com base no impacto que terão sobre os negócios, caso sejam danificados, perdidos ou roubados.

8) Tráfego encriptado: assegure-se de que qualquer ferramenta de inspeção de rede existente na empresa seja capaz de verificar também o tráfego que está encriptado, uma vez que a codificação das informações é cada vez mais presente no ambiente corporativo.

Sequestro virtual

Um usuário do escritório verifica seus emails, vê uma mensagem que parece importante e clica no link. Em seguida, uma mensagem começa a piscar na tela de seu computador dizendo que seu sistema – e todos os arquivos dentro dele – foi bloqueado. Ele tem 72 horas para pagar um resgate para desbloqueá-lo ou vai perder todos os arquivos para sempre.

Embora a mensagem e os métodos variem, o cenário típico de um ataque de ransomware tem os mesmos elementos em comum: um malware que impede que o usuário acesse o sistema infectado e um pedido de pagamento (em moeda virtual).

Como consequência, as mais comuns por esse tipo de ataque são:

- Perda temporária ou permanente de informações

- Interrupção de serviços regulares (lucro cessante)

- Perdas financeiras associadas à restauração do sistema, custos legais e de TI

- Danos à reputação da empresa e perda de confiança dos clientes

O ransomware já é o tipo de malware mais rentável da história do cibercrime e tem tirado o sono de muitos CIOs, Gestores de SI e analistas de segurança que estão diariamente tendo que lidar com a possibilidade e/ou realidade de um sequestro.

A ameaça vem pelo email

Outra ameaça que tem chamado a atenção é o Business Email Compromise (ou simplesmente BEC). Funciona assim: criminosos se passam por funcionários do alto escalão da empresa e utilizam suas contas de e-mail, ou sutilmente parecidas, para enganar funcionários responsáveis por movimentações financeiras. Estas transferências têm como destino contas em poder dos criminosos.

Tal negócio já se tornou tão lucrativo que o FBI reportou um crescimento aproximado de 270% no número de vítimas, desde Janeiro de 2015. Os prejuízos calculados já passam de US$2,3 bilhões e isto contabilizando apenas quem reportou os casos às autoridades. O órgão também estima que entre 2013 e 2016 esse tipo de ataque tenha atingido empresas em todos os estados dos EUA e de mais 79 países.